Dzień dobry,

mam aplikacje webową, która obsługuje komunikacje szyfrowaną za pomocą certyfikatu SSL.

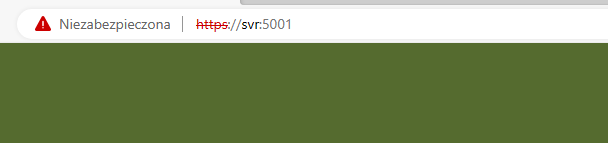

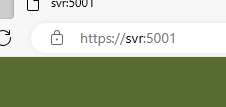

Jak mogę zrobić coś takiego że aplikacja po uruchomieniu przejdzie do okna logowania, ale wówczas gdy certyfikat SSL będzie zaufany, natomiast w przeciwnym wypadku wyświetli komunikat ostrzegawczy.

Korzystam z ASP.NET Core (Net 6)

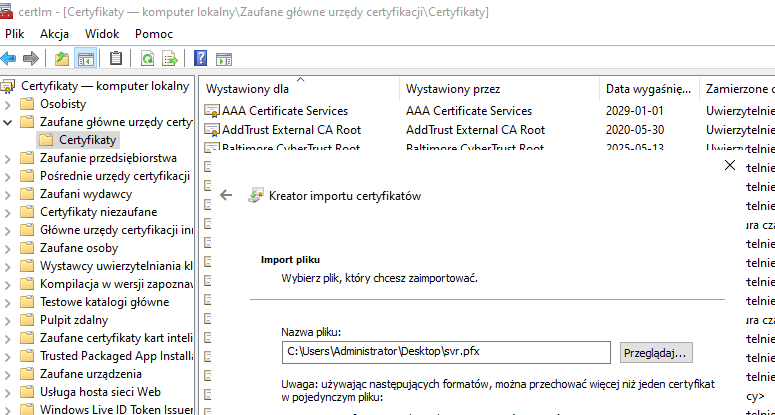

Oto moje ustawienia:

appsettings.json

{

"Kestrel": {

"EndPoints": {

"Https": {

"Url": "https://svr:5001",

"Certificate": {

"Path": "cert.pfx",

"Password": "magic1234"

}

}

}

},

....

Program.cs

public static IWebHostBuilder CreateWebHostBuilder(string[] args) =>

WebHost.CreateDefaultBuilder(args)

.UseKestrel(options =>

{

options.Listen(IPAddress.Any, 5001, listenOptions =>

{

listenOptions.UseHttps("cert.pfx", "magic1234");

});

});

.......

app.UseHttpsRedirection();